Top Jon i Orbitës së Lartë

High Orbit Ion Cannon ( HOIC ) është një aplikacion i testimit të stresit të rrjetit me burim të hapur dhe sulmit të mohimit të shërbimit, i krijuar për të sulmuar deri në 256 URL në të njëjtën kohë. Ai ishte projektuar për të zëvendësuar Topin Jon me Orbit të Ulët i cili u zhvillua nga Praetox Technologies dhe më vonë u lëshua në domenin publik . Këshillimi i sigurisë për HOIC u lëshua nga Prolexic Technologies në shkurt 2012.

HOIC funksionon në Windows 10 | |

| Gjuhet e programimit | Bazë vizuale, C# |

|---|---|

| Sistemi operativ | Windows, OS X, Linux |

| Madhesia e skedarit | 1.8 MB |

| Gjuhët e mundshme | Anglisht |

| Përdoret për | Testimi i stresit në rrjet |

| Licenca | Domeni publik |

| Faqja zyrtare | sourceforge |

Zhvillimi

[Redakto | Redakto nëpërmjet kodit]HOIC u zhvillua gjatë përfundimit të Operacionit Payback nga kolektivi hakktivist Anonymous . Ndërsa Operacioni Payback përfundoi, kishte presion masiv mbi grupin nga agjencitë e zbatimit të ligjit, të cilat kapën dhe ndoqën penalisht më shumë se 13 individë të lidhur me grupin. Kjo detyroi shumë anëtarë të grupit të rimendonin strategjitë e tyre dhe më pas kjo pjesë e grupit nisi Operacionin Leakspin . Megjithatë një pjesë e madhe e Anonymous mbeti e përqendruar në nisjen e sulmeve DDoS të zgjedhjes. Megjithatë Topi Jon i Orbitës së Ulët nuk ishte mjaftueshëm i fuqishëm për të nisur sulme me një numër kaq të kufizuar përdoruesish. HOIC u krijua për të korrigjuar këtë me aftësinë për të shkaktuar një përmbytje HTTP me më pak se 50 agjentë përdorues që kërkohen për të nisur me sukses një sulm dhe koordinim midis përdoruesve të shumtë që çon në një rritje eksponenciale të dëmit. HOIC ishte mjeti i parë i këtij lloji që kishte mbështetje për të ashtuquajturat "skedarë përforcues", module të konfigurueshme VBscript që randomizojnë titujt HTTP të kompjuterëve sulmues, duke lejuar mijëra e mijëra kombinime shumë të rastësishme për agjentët e përdoruesve. . Përveç lejimit të agjentëve të përdoruesve që të zbatojnë një formë të kundërmasave të rastësishme, skedarët përforcues mund dhe janë përdorur për të rritur madhësinë e sulmit.

Perdorni

[Redakto | Redakto nëpërmjet kodit]E përshkruar thjesht, HOIC është një program për dërgimin e kërkesave HTTP POST dhe GET në një kompjuter nën sulm, që përdor një ndërfaqe grafike të frymëzuar nga lulz . HOIC kryen kryesisht një sulm mohimi të shërbimit (DoS) dhe një sulm DDoS kur bashkërendohet nga individë të shumtë. Sulmi i mohimit të shërbimit (DoS) në URL-në e synuar realizohet duke dërguar trafik të tepërt në një përpjekje për të mbingarkuar faqen dhe për ta rrëzuar atë. Ky version bazë i sulmit mund të personalizohet duke përdorur skedarët përforcues që ndjekin VB 6 të përzier me VB .NETsintaksë. Përveç kësaj, HOIC mund të sulmojë njëkohësisht deri në 256 domene, duke e bërë atë një nga mjetet më të gjithanshme për hakerat që po përpiqen të bashkërendojnë sulmet DDoS si grup.

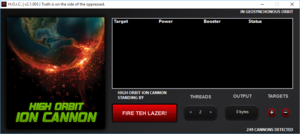

GUI minimalist i mjetit e bën atë miqësor dhe të lehtë për t'u kontrolluar. Rutina bazë e një sulmi është të futni URL-në e faqes së internetit që do të sulmohet dhe të vendosni opsionin e fuqisë në të ulët, të mesëm ose të lartë. Opsioni i fuqisë vendos shpejtësinë e kërkesës me të ulët në dy kërkesa për sekondë, të mesme në katër dhe të lartë në tetë kërkesa për sekondë. Më pas shtohet një skedar përforcues i cili përdor ekstensionin .hoic për të përcaktuar atributet e kërkesës dinamike, për të nisur sulme në faqe të shumta brenda të njëjtës faqe interneti dhe për të ndihmuar në shmangien e disa filtrave mbrojtës. Sulmi fillon më pas duke shtypur butonin e kuq në GUI të etiketuar si "Fire Teh Lazer".

Kufizimet

[Redakto | Redakto nëpërmjet kodit]Kufizimi themelor i HOIC është se ai kërkon një grup të koordinuar përdoruesish për të siguruar që sulmet të jenë të suksesshme. Edhe pse ka lejuar që sulmet të kryhen nga shumë më pak përdorues sesa Topi më i vjetër i Jonit të Orbitës së Ulët, HOIC ende kërkon një minimum prej 50 përdoruesish për të nisur një sulm efektiv dhe kërkohen më shumë për ta mbështetur atë nëse faqja e internetit e synuar ka mbrojtje. Një tjetër faktor kufizues është mungesa e aftësisë anonimizuese dhe rastësore. Edhe pse HOIC, në teori, duhet të ofrojë anonimizimin përmes përdorimit të skedarëve përforcues, mbrojtja aktuale e ofruar nuk është e mjaftueshme. Për më tepër, rrjetet anonimizuese si TOR nuk janë në gjendje të trajtojnë gjerësinë e brezit të sulmeve të krijuara nga HOIC. Çdo përpjekje për të nisur një sulm duke përdorur rrjetin TOR në fakt do të dëmtojë vetë rrjetin. Megjithatë, anëtarët Anonymous përdorin në mënyrë rutinore serverë proxy me bazë në Suedi për të nisur sulmet e tyre. Është spekuluar se kjo është për shkak të nocionit se Suedia mund të ketë ligje më të rrepta për privatësinë në internet se pjesa tjetër e botës.

Ligjëshmeria

[Redakto | Redakto nëpërmjet kodit]Kryesisht, HOIC është krijuar si një mjet për testimin e stresit dhe mund të përdoret në mënyrë të ligjshme si i tillë për të testuar stresin e rrjeteve dhe serverëve lokalë me kusht që personi që fillon testin të ketë autorizimin për të testuar dhe për sa kohë që nuk ka rrjete të tjera, serverë, klientë, pajisje rrjeti ose URL-të janë ndërprerë.

HOIC mund të përdoret gjithashtu për të kryer sulme të shpërndara të mohimit të shërbimit, të cilat janë të paligjshme sipas statuteve të ndryshme. Ligji i Policisë dhe Drejtësisë i vitit 2006 i Mbretërisë së Bashkuar ndryshoi Aktin e Keqpërdorimit të Kompjuterit të vitit 1990 , dhe në mënyrë specifike i shpalli të jashtëligjshme sulmet e mohimit të shërbimit dhe caktoi një dënim maksimal prej 10 vitesh burg. Në Shtetet e Bashkuara, sulmet e mohimit të shërbimit mund të konsiderohen si një krim federal sipas Aktit të Mashtrimit dhe Abuzimit Kompjuterik me dënime që përfshijnë deri në dhjetë vjet burgim. Në vitin 2013 janë ngritur kallëzime penale kundër 13 anëtarëve të Anonymous për pjesëmarrje në një sulm DDoS kundër faqeve të ndryshme të internetit të organizatave, duke përfshirë Shoqatën e Industrisë së Regjistrimit të Amerikës, Shoqatën e Filmave të Amerikës, Zyrën e Shteteve të Bashkuara për të Drejtat e Autorit të Bibliotekës së Kongresit, Visa, MasterCard dhe Bankën e Amerikës. Ata u akuzuan për një akuzë për "komplot për të shkaktuar dëmtim të qëllimshëm në një kompjuter të mbrojtur" për ngjarjet që ndodhën midis 16 shtatorit 2010 dhe 2 janarit 2011. Sulmet DDoS janë shkelje federale në Shtetet e Bashkuara dhe ndiqen penalisht nga Departamenti i Drejtësisë sipas Titullit 18 të USC , Seksioni 1030.

Në vitin 2013, Anonymous i bëri peticion qeverisë së Shteteve Te Bashkuara nëpërmjet Ne the People , duke kërkuar që sulmet DDoS të njiheshin si një formë proteste virtuale e ngjashme me protestat e Occupy .

Kundërmasat

[Redakto | Redakto nëpërmjet kodit]Zbutja e DDoS zakonisht funksionon në parimin e shpërndarjes, i cili në thelb është drejtimi inteligjent i trafikut për të shmangur mbingarkesat dhe për të parandaluar mbingarkimin në një URL të vetme. Metoda të tjera për të luftuar DDoS përfshijnë instalimin e pajisjeve të sistemit të parandalimit të ndërhyrjeve (IPS) dhe sistemit të zbulimit të ndërhyrjeve (IDS) dhe softuerit të aplikimit.

Përdorimi i parë ne sulme

[Redakto | Redakto nëpërmjet kodit]Anonymous ishin grupi i parë që përdori publikisht Topin e Jonit të Orbitës së Lartë. Pasi Megaupload , një faqe interneti për ndarjen e skedarëve, u mbyll pasi agjentët federalë bastisën ambientet e tyre, Anonymous nisi një sulm kundër faqes së internetit të Departamentit të Drejtësisë të SHBA . Ndërsa faqja e internetit e DD-së doli jashtë linje, Anonymous pretendoi sukses përmes Twitter, duke thënë "Një gjë është e sigurt: PRIT NA! #Megaupload". Gjatë orëve të ardhshme, disa uebsajte të tjera u hoqën jashtë linje dhe u mbajtën jashtë linje. Këto përfshinin faqet e internetit që i përkasin Shoqatës së Industrisë së Regjistrimit të Amerikës (RIAA) , Shoqatës së Filmit të Amerikës (MPAA) dhe BMI . Më në fund, ndërsa dita po mbyllej, faqja e internetit që i përkiste FBI-së u godit në mënyrë të përsëritur përpara se të dorëzohej përfundimisht ndaj sulmeve dhe të fitonte një status "Tango Down". Anonymous pretendoi se ishte "sulmi i vetëm më i madh në internet në historinë e tij", ndërsa u raportua se rreth 27,000 agjentë përdorues po merrnin pjesë në sulm.